NFC Mifare 1k/4k Hacking

NFC-Karten werden mittlerweile überall eingesetzt. Neuere Smartcards, mit beispielsweise Mifare DESFire EV1 Standard, gelten als sicher. In erschreckend vielen Bereichen wird allerdings noch auf die veraltete Mifare 1k/4k Technik gesetzt. Diese "Verschlüsselung" kann in wenigen Sekunden geknackt werden. Auf diesen Umstand - und Misstand, mache ich die Verantwortlichen gerne aufmerksam.

Wenn du einmal sehen möchtest, wie so ein Hack grundsätzlich funktioniert, schaue dir die Videos am Ende dieser Seite an.

CopyCard Hack - Bibliothek der Universität Leibniz

Mir war es möglich, in der Bibliothek der Universität Leibniz in Hannover, das Druckguthaben auf den CopyCards wiederherzustellen. Da dies in Anwesenheit einer Redakteurin der HAZ (Hannoversche Allgemeine Zeitung) geschah, war die Belohnung ein Artikel am nächsten Tag in der Tagezeitung. Schuld in dem Fall an dem technischen Misstand hatte allerdings die Firma Ricoh, die die Abrechnung in Eigenverantwortung betrieb. Das erschreckende ist, dass diese Infrastruktur erst in den letzten Jahren in Betrieb genommen wurde.

Zum Artikel Student knackt Bibliotheksausweis

Mensa Hack - Diverse Universitäten und Hochschulen

Nicht nur ausgegebenes Geld beim Drucken wiederzubeschaffen ist möglich. An vielen Universitäten und Hochschulen in Deutschland, beziehungsweise in deren Mensen, kann kostenlos gegessen werden. Genauer gesagt die Geldbörse kann beliebig verändert werden. Ist das nicht der Traum eines jeden Studenten? Kostenloses Mensaessen für immer! - Da bekommt man ja gleich Hunger...

Bibliothek Hack -Ostfalia & Universität Osnabrück

Bibliotheken haben ähnliche Diebstahlprobleme wie Einkaufsläden. Hier und dort wird versucht etwas hinauszuschmuggeln - Meist im Falle der Bibliotheken aber weniger um sich selbst zu bereichern, als aus Versehen, oder um eine wichtige Quelle (allzuoft als Präsenzexemplar) für die Hausarbeit "auszuborgen". Aus diesem Grund besitzen viele Bibliotheken Tore an den Ein- und Ausgängen. Die moderneren Bibliotheken setzen hierbei, im Gegensatz zu Einkaufsläden, auf beschreibbare NFC-Aufkleber (Tags). Der NFC-"Tag" im Einkaufsladen wird an der Ladentheke unbrauchbar gemacht. Das Buch soll in der Bibliothek aber ausgeliehen und wieder zurückgebracht werden. Da hilft der beschreibbare "Tag", in dem die Information steht, ob das Buch ausgeliehen ist oder nicht. Im Fall nicht-ausgeliehen sollten die Tore am Ein- bzw. Ausgang rot leuchten und blinken.

Ungünstig ist nur, dass diese "Tags" ungesichert auch jeder verändern kann. So habe ich eine kleine Android-App geschrieben, die diese "Tags" in den Büchern beschreiben kann. Ausgeliehen oder nicht-ausgeliehen. Somit hat man mit der App die Möglichkeit, mit jedem Buch die Bibliothek zu verlassen, ohne es ausgeliehen zu haben. Andersherum ist es ein Spaß, ausgeliehene Bücher von Kommilitonen unbemerkt wieder auf nicht-ausgeliehen zu beschreiben und deren Gesichter zu beobachten, wenn das Buch wieder abgegeben werden muss und die Tore beim Hineingehen Alarm schlagen... - Die App wird aber nicht herausgegeben und diente lediglich zur Demonstration der Sicherheitslücke.

Video Teil 1

In diesem Video zeige ich, wie eine NFC-Karte ausgelesen werden kann, die mit Schlüsseln versehen ist. In dem Fall sind es allerdings nur default keys, die direkt gefunden werden.

Video Teil 2

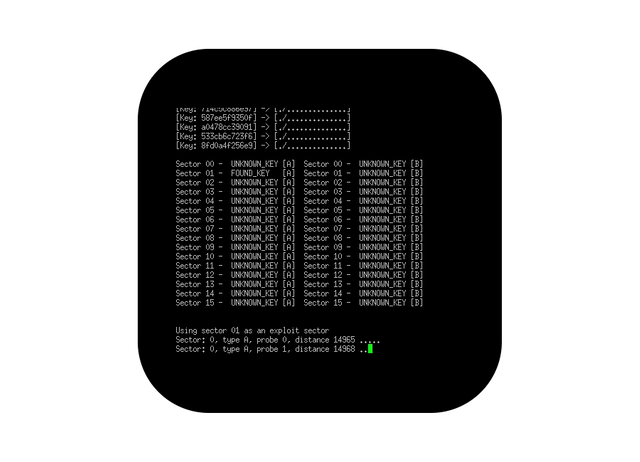

In diesem zweiten Teil der NFC-Hack Serie zeige ich euch, wie Kartenkeys mit mfoc wiederhergestellt werden können, wenn der geeignete Angriffsvektor vorliegt. Ich musste leider die echten Schlüssel im Video unkenntlich machen, da diese nicht jeder sehen braucht.

Video Teil 3

Im dritten Teil dieser RFID/NFC Serie kommen wir zum wirklich spannenden. Wir manipuliere ich denn Inhalt auf der Karte. In meinem Fall lade ich die Karte mit 10 Euro auf. Ich ändere also den Geldbetrag auf der Karte. Dabei verändere ich den Wert auf der Karte nicht direkt sondern lese den Inhalt in einen Dump, verändere diesen angenehm einfach mit einem Editor und schreibe den Dump anschließend wieder auf die Karte.

Hi! I am a robot. I just upvoted you! I found similar content that readers might be interested in:

http://flocksserver.de/

Hey,

echt nices Tutorial 😊

Ich wusste gar nicht, dass es so einfach ist die Karten wirklich zu manipulieren😨

Richtig krass, dass einige Institutionen dann noch immer diese Technologie verwenden.

Ich hab allerdings noch eine Frage: Was macht DESFire EV1 so sicher?

Danke für das Feedback! Mifare DESFire EV1 (im übrigen auch schon die Mifare Ultralight) implementieren eine Verschlüsselung, für die kein bekannter Angriffsvektor bekannt ist, um die Passwörter darauf zu knacken.