Deep Onion TOR Tutorial: Wie das TOR-Netzwerk funktioniert und sich der Deep Onion Client verbindet

Um die tatsächliche Wirkungsweise des TOR-Netzwerk zu verstehen, muss man zuerst nachvollziehen, wie ein nicht-TOR-Netzwerk aufgebaut ist. Im folgenden Beispiel werden wir ein simplen Internetzugriff (Aufruf der Google-Suchmaschine) besprechen und schauen, wie die Datenkommunikation abläuft.

Anhand der Vernetzungen der Paketvermittlungsstellen können diese einige Informationen aus der Request-Route ziehen:

- Woher die Anfrage kommt (Ort/IP Addresse und einige weitere Informationen bezüglich des Betriebssystems, des Internet Providers, der Webbrowser Version etc.)

- Was du anfragst, von wem und ob die Daten verschlüsselt sind. Sie können Passwörter/Emails/Video-Pakete und weitere sensible Daten einsehen, die gesendet oder abgerufen werden.

Wie funktioniert das TOR-Netzwerk:

Nun besprechen wie ein Beispiel, bei dem ein TOR-gestützter Computer und Ziel-Server verwendet wird und schauen uns an wie TOR die Annonymität und Daten schützt.

Zuerst findet das TOR-Protokoll/der Browser den "Eingangsknoten/Entry Node". Der Eingangsknoten ist die Stelle an der die Daten in das TOR-Netzwerk gelangen. Zwischen Computer und Eingsknoten wird dabei ein Tunnel mittels TLS (Transport Layer Security) erzeugt. Der Informationsaustausch in die diesem Tunnel ist verschlüsselt und kann von außerhalb nicht eingesehen werden.

Nennen wir diesen Traffic Session1 und den Schlüssel für dessen Entschlüsselung Key1.

Die Eingangsknoten sucht nun einen weiteren Knoten, genannt "Mittelknoten" und stellt eine sichere, verschlüsselte Verbindung mit ihm her. Dies ist die Session2, die mit dem Key2 entschlüsselt werden kann.

Nun sucht der Mittelknoten einen weiteren Knoten, den "Ausgangsknoten". An dieser Stelle verlassen die Daten wieder das TOR-Netzwerk. Der Mittelknoten generiert für die Verbindung zum Ausgangsknoten (Session 3) den Key3, mit dem dessen Verschlüsselung aufgelöst werden kann.

Der Ausgangspunkt sendet nun die Anfrage zum eigentlichen Empfänger. Da die Daten bei jedem Knotenpunkt neu verschlüsselt wurden, kann der Empfänger die Daten nur mit zum Ausgangspunkt zurückverfolgen.

Der Ausgangspunkt kann wiederum nur zum Mittelpunkt zurückverfolgen und soweiter und sofort.

Das heißt, dass der Computer, von dem die Daten kommen, wie ein Zwiebel von mehreren Schichten verschlüsselter Knotenpunkt umlagert ist. Dieses Schichtsystem ist das TOR-System, welches für Sicherheit und Anonymität des Nutzer sorgt.

In diesem Beispiel gab es nur einen Mittelknoten. Tatsächlich können jedoch viel mehr Knoten genutzt werden, um eine Rückverfolgung komplett ausschließen zu können.

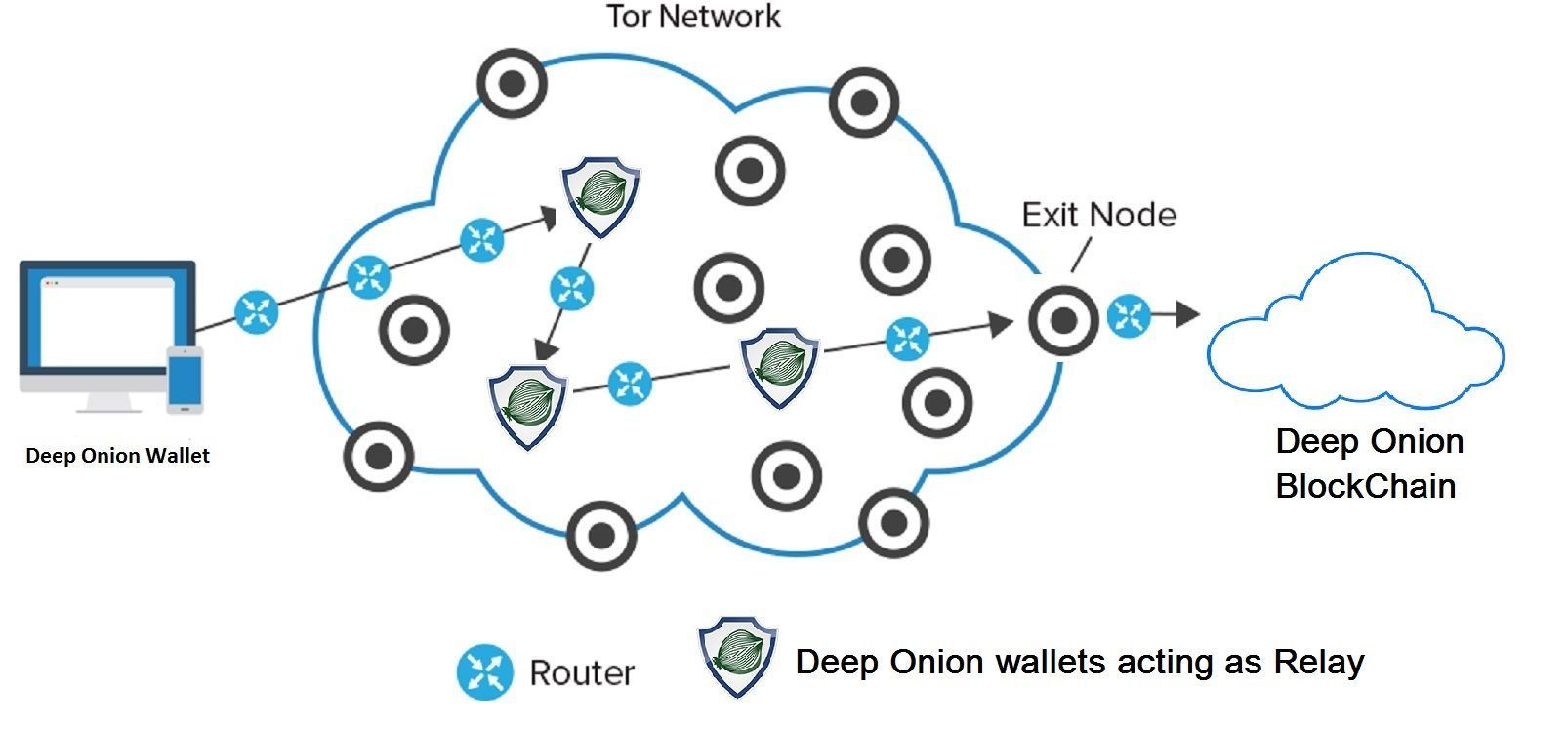

Das TOR-Netzwerk DeepOnion revolutioniert die Blockchain-Technologie, in dem das Protokol für die Verbindung von User-Client zur Blockchain eingesetzt wird. Somit werden Transaktionen komplett annonymisiert. Das Staking erhöht die Anzahl der Nodes, sodass das Netzwerk noch stärker gesichert und resistenter wird.